Replay Attack là một hình thức tấn công được nhiều hacker sử dụng nhắm vào thị trường tiền ảo Crypto. Việc tìm hiểu Replay Attack là gì sẽ giúp các nhà đầu tư tránh khỏi những cạm bẫy và sự cố đáng tiếc không mong muốn có thể xảy ra. Do đó, để bảo vệ sự an toàn cho tài sản của bản thân, các bạn hãy cùng sanforex.me trang bị những kiến thức cần thiết về Replay Attack thông qua bài viết dưới đây nhé!

Khái niệm Replay Attack là gì?

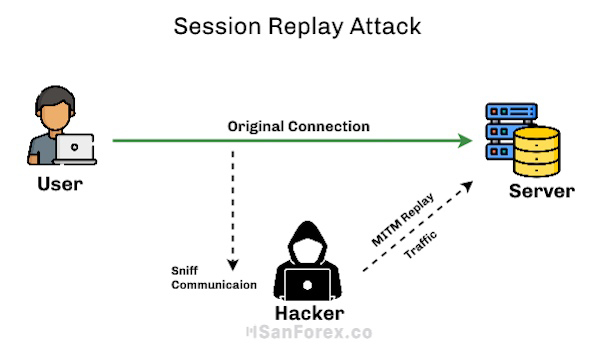

Replay Attack, hay còn gọi là Playback Attack, có thể hiểu là tấn công phát lại. Đây là một hình thức tấn công bằng cách sử dụng các ứng dụng độc hại để phá vỡ hệ thống an ninh mạng. Cụ thể, các hacker sẽ dùng các phần mềm để ngăn chặn hoặc trì trệ tốc độ truyền tải dữ liệu của một hệ thống nào đó. Sau đó, các thông tin sẽ bị xử lý lặp đi lặp lại nhiều lần trên hệ thống hoặc được gửi đi khắp nơi tùy theo quyết định của hacker.

Hacker sẽ lợi dụng điểm yếu của thông tin để tấn công người dùng

Nói một cách đơn giản thì các hacker sẽ lợi dụng lỗ hổng trong tính hợp lệ của thông tin ban đầu để thực hiện Replay Attack. Thông thường, nguồn dữ liệu này sẽ được lấy từ những người dùng đã cho phép hệ thống truy cập. Do đã được cấp quyền nên các dữ liệu này vẫn thản nhiên đi qua hàng rào bảo mật một cách dễ dàng tương tự như một hình thức lưu chuyển thông tin bình thường. Nghĩa là các dữ liệu đã bị chặn hoặc bị trì hoãn sẽ được các hacker truyền đi nguyên bản, từ đó các tin tặc này có thể dễ dàng xâm nhập vào hệ thống mà không cần sử dụng đến bất cứ kỹ năng phức tạp nào.

Cách thức hoạt động của Replay Attack như thế nào?

Cách hacker sử dụng replay attack để tấn công

Trong bất kỳ hệ thống Blockchain nào cũng sẽ có hard fork (tức là những phiên bản thay đổi, nâng cấp giao thức) trên nền tảng của nó. Các hacker sẽ tận dụng những phiên bản này để thực hiện các cuộc tấn công phát lại. Khi một phiên bản nâng cấp Hard fork được áp dụng thì sẽ có 2 bên hoạt động song song. Một bên chưa thay đổi sẽ hoạt động theo phiên bản cũ, còn một bên đã được nâng cấp sẽ hoạt động theo phiên bản mới. Tuy nhiên, trước khi thực hiện quá trình phân tách, cả 2 phiên bản sẽ đều lưu trữ lại các dữ liệu.

Lợi dụng tính hợp lệ của giao dịch là cách mà các tin tặc sử dụng để tấn công phát lại

Ở đây, chúng ta có thể hiểu cách thức hoạt động của tấn công phát lại như sau: Nếu một giao dịch hợp lệ ở sổ cái phiên bản cũ thì nó cũng sẽ hợp lệ trên sổ cái của phiên bản mới. Do đó, các tin tặc sẽ lợi dụng điểm này để tạo ra các giao dịch trên sổ cái cũ, sau đó lại chuyển một lượng tiền giống vậy vào ví một lần nữa nhằm đánh lừa hệ thống mới.

Minh họa về tấn công phát lại

Để có cái nhìn chân thực hơn về Replay Attack, chúng ta hãy cùng xem xét ví dụ minh họa sau. Giả sử, một cửa hàng socola A đang có kế hoạch mở rộng thương hiệu nên đã tách thành hai cửa hàng nhỏ là B và C. Sau khi thực hiện tách cửa hàng, các dữ liệu về thông tin khách hàng, lịch sử giao dịch và hệ thống thanh toán đều được chuyển qua cho cả hai cửa hàng B và C. Tuy nhiên, do mỗi cửa hàng đều có chiến lược kinh doanh khác nhau nên đã không còn liên lạc với nhau nữa.

Lợi dụng lỗ hổng này, Alex đã gửi tin nhắn thông báo mình đã thanh toán đơn hàng thành công cho cả 2 cửa hàng B và C. Do thiếu sự liên kết nên cả cửa hàng B và C đều giao socola cho Alex. Như vậy, ta có thể thấy rằng, Alex đã lợi dụng việc cửa hàng B và C không thể xác nhận thông tin thanh toán giữa hai bên để nhận được 2 đơn hàng socola, trong khi Alex chỉ thanh toán có 1 lần.

Cũng bằng phương thức đó, các hacker đã thực hiện tấn công phát lại vào các hard fork của Bitcoin Cash và Ethereum Classic – hai ông lớn trên thị trường Crypto hiện nay. Đây cũng được xem là ví dụ điển hình không thể thiếu khi nhắc đến Replay Attack.

Tấn công phát lại vào Ethereum Classic

Vào năm 2016, Ethereum đã bị tấn công khi quyết định tạo ra một hard fork sau khi được cộng đồng bỏ phiếu. Cụ thể, Ethereum đã tạo nên một blockchain mới với tên gọi được giữ nguyên là Ethereum (ETH), sử dụng cơ chế Proof of Stake để mở rộng và tập trung vào hiệu suất. Song song với đó, chuỗi cũ là Ethereum Classic (ETC) vẫn được hoạt động và sử dụng cơ chế Proof of Work. Khi ấy, cả 2 chuỗi đều dùng chung một cấu trúc dữ liệu, đồng nghĩa với việc một giao dịch hợp lệ của Ethereum thì cũng sẽ hợp lệ trên Ethereum Classic và ngược lại.

Các tin tặc đã lợi dụng sự tồn tại song song của ETH và ETC để tấn công phát lại

Tuy nhiên, tại thời điểm đó, các người dùng đều nghĩ rằng Ethereum Classic sẽ sớm bị loại bỏ nên họ không quan tâm đến nguy cơ bị Replay Attack từ 2 chuỗi. Và không nằm ngoài dự đoán, người ta đã phát hiện ra các giao dịch trên ETH khi được phát lại trên ETC vẫn hoàn toàn hợp lệ và có giá trị.

Lúc bấy giờ, khi Ethereum fork diễn ra, người dùng có thể nhận được một lượng ETC tương đương sau khi thực hiện rút một ETH nhất định tại sàn môi giới. Lợi dụng sơ hở đó, ngày càng có nhiều người gửi và rút ETH liên tục để nhận thêm nhiều ETC. Hậu quả của việc này đó là một số sàn giao dịch (như Yunbi và BTC-e) phải thông báo rằng họ đã bị Replay Attack và mất gần hết toàn bộ số ETC mà họ có.

Bitcoin Cash bị tấn công phát lại

Cũng giống với trường hợp của ETH và ETC, ngay cả ông lớn Bitcoin (BTC) và Bitcoin Cash (BCH) cũng không thoát khỏi vụ tấn công phát lại. Cụ thể, vào khoảng tháng 8 năm 2017, Bitcoin cho ra một hard fork và người dùng phát hiện chỉ cần có 1 BTC ban đầu là họ có thể sở hữu ngay 1 BTC và 1 BCH. Từ đó, các sự kiện BCH biến mất theo mỗi giao dịch BTC được ghi nhận ngày càng nhiều. Nguyên nhân đó chính là có nhiều tin tặc đã lợi dụng lỗ hổng đó và thực hiện Replay Attack vào hệ thống.

Tương tự như Ethereum, giao dịch trên cả 2 chain BTC và BCH đều được xét duyệt do đặc điểm của hard work. Khi ấy, các hacker đã dùng các lịch sử giao dịch của người dùng trên chuỗi BTC rồi sao chép và dán chúng vào chuỗi BCH. Vì giao dịch hợp lệ trên cả 2 chuỗi nên các tin tặc có thể dễ dàng thu lợi bất chính và không cần tốn quá nhiều công sức.

Hậu quả khi một hệ thống bị replay attack

Với những sự cố như vậy thì hậu quả của Replay Attack là gì? Ta có thể thấy Replay Attack là một dạng tấn công không quá phức tạp, do đó mức độ nghiêm trọng của nó cũng không cao vì ta có thể dùng nhiều biện pháp để ngăn chặn cũng như chính Replay Attack vẫn còn tồn tại nhiều hạn chế. Thực tế cho thấy, Replay Attack cũng không quá phổ biến, nó chỉ được sử dụng nhiều để tấn công vào hard fork của blockchain mà thôi.

Replay Attack được đánh giá là một dạng tấn công không quá nghiêm trọng

Nếu tin tặc cố gắng lấy cắp tất cả dữ liệu đang truyền đi thì hiệu quả của cuộc tấn công sẽ bị ảnh hưởng. Bởi vì yêu cầu này sẽ ngay lập tức bị hệ thống từ chối. Tuy nhiên, một khi lỗ hổng tạo cơ hội cho các cuộc tấn công lặp lại xảy ra, cả mạng và người dùng sẽ trở nên tổn thương đáng kể.

Các cuộc tấn công lặp lại cũng được sử dụng để truy cập các nguồn dữ liệu được lưu trữ trên mạng thị trường truyền thống. Vì vậy, tin tặc sẽ chuyển tiếp những thông tin được coi là hợp lệ cho các cuộc tấn công lặp lại. Hình thức này còn được sử dụng để lừa gạt cơ quan quản lý tài chính. Cuối cùng, thông qua những hoạt động đó, tin tặc có thể lấy được tài sản từ tài khoản nạn nhân bằng cách sao chép giao dịch.

Làm sao để phòng chống replay attack?

Phòng chống Replay Attack với thị trường Crypto

Vậy làm cách nào người dùng có thể bảo vệ tài khoản của mình khỏi các cuộc tấn công lặp lại? Ta có thể thấy, các cuộc tấn công lặp lại sẽ chỉ xảy ra khi xuất hiện các lỗ hổng trong quá trình phân chia hard fork của nền tảng blockchain. Tuy nhiên, rút kinh nghiệm từ hai trường hợp Replay Attack điển hình của Bitcoin và Ethereum, hầu hết các blockchain khi thực hiện hard fork đều đã nâng cấp và trang bị nhiều phương thức bảo mật riêng biệt để bảo vệ người dùng khỏi các cuộc tấn công lặp lại. Trong số đó, có 2 nhóm công cụ đặc biệt được sử dụng nhiều nhất hiện nay đó là:

- Strong replay protection: Công cụ này sẽ tự động điền thêm một mã đánh dấu được gọi là marker vào chuỗi khối mới sau khi phân nhánh. Việc thêm mã đánh dấu này sẽ đảm bảo rằng các giao dịch trên blockchain cũ không còn hiệu lực trên blockchain mới phân nhánh và ngược lại.

- Opt-in replay protection: Ở công cụ thứ hai này, người dùng phải tự đánh dấu các giao dịch khi thực hiện bất kỳ hành động nào trên chuỗi. Điều này sẽ khiến giao dịch không còn hiệu lực trên chuỗi còn lại. Không giống như tính năng Strong replay protection, với công cụ này, người dùng phải thay đổi giao dịch của mình theo cách thủ công.

Công cụ giúp bảo vệ khỏi Replay Attack hiệu quả hiện nay

Ngoài ra, bạn có thể tránh giao dịch trên các hard fork mới tại thời điểm chuyển giao để bảo vệ tài sản của mình khỏi các cuộc tấn công lặp lại. Nếu không có giao dịch nào xảy ra, hacker sẽ không thể sao chép bất kỳ giao dịch nào để dán lại trên chuỗi mới.

Đối với các lĩnh vực khác

Các cuộc tấn công lặp lại cũng được sử dụng ở nhiều lĩnh vực khác chứ không chỉ riêng ở thị trường tiền điện tử. Đừng lo lắng vì hiện nay chúng ta đã có nhiều biện pháp để tránh khỏi các cuộc tấn công này, cụ thể như sau:

- Sử dụng mật khẩu một lần: hay còn gọi là sử dụng mã OTP, nghĩa là chỉ có một mật khẩu hợp lệ trong một khoảng thời gian nhất định cho mỗi giao dịch. Bạn sẽ thường xuyên gặp phải giải pháp này trong các giao dịch ngân hàng.

- Thêm dấu thời gian vào tin nhắn (timestamp): Biện pháp này sẽ ngăn chặn tin tặc gửi lại tin nhắn cũ. Từ đó, những yêu cầu hết hạn sau một thời gian nhất định có thể bị loại bỏ.

- Session Key: Đây là khóa đối xứng chỉ sử dụng được một lần duy nhất, tương tự như sử dụng mật khẩu một lần. Khóa phiên sẽ được sử dụng để mã hóa tất cả tin nhắn trong một cuộc trò chuyện.

Vậy là tất tần tật các câu hỏi về Replay attack là gì cũng như cách thức hoạt động và giải pháp ngăn chặn nó đã được giải đáp ở bài viết trên. Có thể nói, các cuộc tấn công replay không quá phổ biến trên thị trường tiền điện tử nhưng tin tặc có thể khai thác lỗ hổng hệ thống để đánh cắp tài sản của người dùng. Vì vậy, việc hiểu rõ các hình thức lừa đảo nhằm ngăn ngừa và giảm thiểu rủi ro là một việc vô cùng quan trọng mà bất cứ nhà giao dịch nào cũng cần biết. Hy vọng bài viết trên của sanforex.me đã cung cấp cho bạn nhiều thông tin bổ ích trong quá trình đầu tư của mình.

Xem thêm:

Substrate là gì? Ứng dụng trong hệ sinh thái blockchain

IPFS là gì? Một số thông tin nổi trội của Interplanetary File System

Tôi là Trang Thái Hùng – tác giả của những bài viết trên ForexDictionary, với kinh nghiệm hơn 5 năm trong lĩnh vực đầu tư tài chính tôi muốn chia sẻ đến bạn đọc các kiến thức mà tôi đã tích luỹ được, vững kiến thức chọn được nơi đầu tư an toàn lợi nhuận khủng không còn là chuyện quá khó.